Våpensystemene som utvikles av det amerikanske forsvarsdepartementet er sårbare for cyberattacks, noe som betyr at noen onde med hackingferdigheter potensielt kan ta kontroll over slike våpen uten å bli lagt merke til det, ifølge en ny rapport fra US Government Accountability Office (GAO), utgitt oktober 9.

Og DOD virket glemmelig overfor truslene: Selv om tester utført av DOD selv har vist slike sårbarheter, sa avdelingens tjenestemenn til GAO at de "trodde systemene deres var sikre og diskonterte noen testresultater som urealistiske," ifølge rapporten, som er basert på en analyse av DOD-cybersecurity-tester, retningslinjer og retningslinjer, samt DOD-intervjuer.

"Ved å bruke relativt enkle verktøy og teknikker, var testere i stand til å ta kontroll over systemer og i stor grad operere upåvirket, delvis på grunn av grunnleggende problemer som dårlig passordstyring og ukryptert kommunikasjon," heter det i rapporten.

Faktisk knakk ett testteam en administratorpassord på bare 9 sekunder. En DOD-tjenestemann sa at tiden for cracking av passord ikke er et nyttig mål for sikkerheten til et system fordi en angriper kan bruke måneder eller år på å prøve å bryte seg inn i et system; med den tidslinjen, om det tar noen timer eller noen dager å gjette et passord ikke er meningsfylt. GAO sa imidlertid at et slikt eksempel avslører hvor enkelt det er å gjøre det hos DOD. (Den kablede forfatteren Emily Dreyfuss rapporterte om 9-sekunders passordsprekk 10. oktober.)

Analysen og rapporten ble bedt om av Senatets væpnede styrkerutvalg i påvente av 1,66 billioner dollar som DOD planlegger å bruke for å utvikle sin nåværende "portefølje" av store våpensystemer.

Stadig oftere er våpensystemer avhengige av programvare for å utføre funksjonene sine. Våpnene er også koblet til internett og andre våpen, noe som gjør dem mer sofistikerte, ifølge GAO. Disse fremskrittene gjør dem også "mer sårbare for cyberangrep," sa GAO.

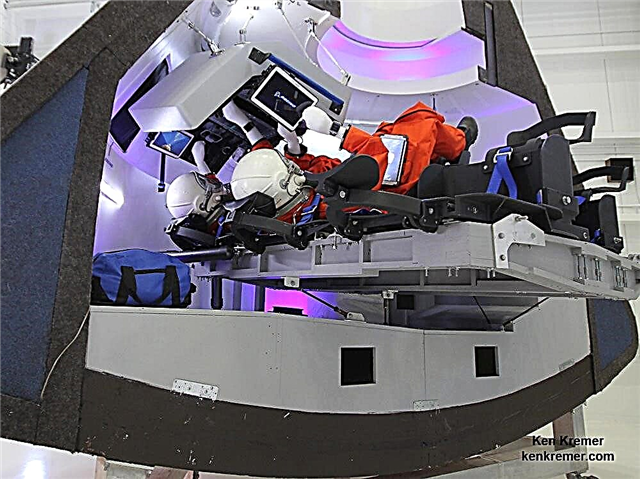

Alle deler av et våpensystem som er drevet av programvare kan bli hacket. "Eksempler på funksjoner som er aktivert av programvare - og potensielt utsatt for kompromiss - inkluderer å slå et system av og på, målrette et missil, opprettholde en pilots oksygennivå og flygende fly," sa GAO-rapporten.

Selv om DOD har begynt å gjøre forbedringer innen cybersikkerhet de siste årene, sa GAO, står den overfor flere utfordringer, hvorav den ene er mangelen på informasjonsdeling på tvers av programmer. For eksempel, "hvis et våpensystem opplevde et cyberangrep, ville ikke DOD-programfunksjonærer gitt spesifikke detaljer om angrepet fra etterretningsfellesskapet på grunn av typen klassifisering av denne informasjonen," heter det i rapporten.

I tillegg har DOD det vanskelig å ansette og beholde cybersecurity-eksperter, heter det i rapporten.

Selv om GAO sa at den ikke har anbefalinger nå, mener byrået at sårbarhetene som er oppdaget i analysen "representerer en brøkdel av totale sårbarheter på grunn av testbegrensninger. For eksempel er ikke alle programmer testet og testene gjenspeiler ikke hele spekteret av trusler."

Originalartikkel på Levende vitenskap.